Qu’est-ce qu’une attaque par dictionnaire ?

Qu’est-ce qu’une attaque par dictionnaire ? Comment fonctionne l’attaque et comment empêcher l’attaque par dictionnaire

Une attaque par dictionnaire est l’un des moyens par lesquels les attaquants tentent d’accéder aux clés du règne. Les mauvais acteurs profitent des personnes utilisant des mots de dictionnaire courants comme mots de passe.

Une étude a prouvé que la majorité des gens aiment réutiliser leurs mots de passe ou utiliser des phrases courantes relativement faciles à retenir.

Les bases de données utilisées dans l’attaque par dictionnaire n’incluent pas seulement les mots courants du dictionnaire, mais également les mots de passe divulgués lors des attaques précédentes.

Attaque par dictionnaire à l’aide de l’outil Burp Suite :

BurpSuite est en effet un excellent outil pour tester la vulnérabilité des applications Web. Nous utilisons ici sa version gratuite qui a des capacités limitées mais qui fonctionne bien pour l’apprentissage ! Commençons le processus d’attaque par force brute/dictionnaire.

Nous allons donc utiliser la configuration de la VM, avec Kali et Bee-Box en tant que serveur Web qui en est la victime. Le processus de configuration de Burp Suite et du proxy dans le navigateur est expliqué ici . Assurez-vous d’avoir configuré votre proxy sur votre hôte local.

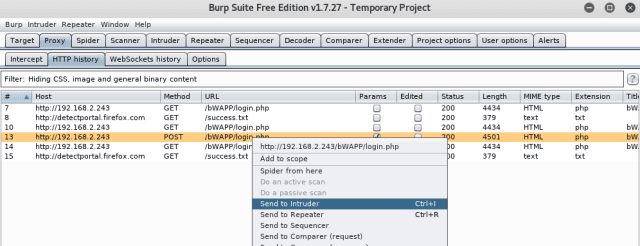

ÉTAPE 1 : Intercepter la demande de connexion

Pour capturer la requête HTTP, essayez d’entrer le nom d’utilisateur et le mot de passe sur le formulaire de connexion de Bee-Box. [Avec l’interception activée] Une fois que vous avez appuyé sur le bouton de connexion, Burp Suite interceptera la demande, puis la transmettra ou la désactivera.

Maintenant, faites un clic droit sur la demande et envoyez-la à l’intrus.

ÉTAPE 2 : Intrus

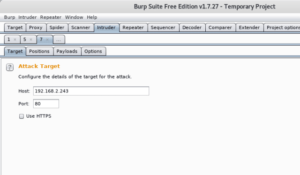

Une fois sur votre onglet Intruder, vous verrez l’adresse IP et le port que vous souhaitez attaquer se remplir automatiquement. Au cas où, si vous n’avez pas fait la demande (comme à l’étape 1), vous pouvez mettre manuellement les informations ici sous l’onglet « cible ».

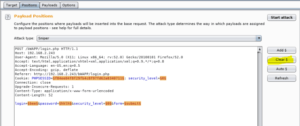

Passez maintenant à l’onglet « position ». Il s’agit de la même requête (ou information de paquet brut) que vous avez faite auparavant. Les points forts ici sont les points «d’injection potentielle» marqués par le BurpSuite.

Ici, nous connaissons le nom d’utilisateur et nous voulions simplement passer par le mot de passe. Pour l’instant, d’autres choses comme les identifiants de session ou le niveau de sécurité ou la connexion ne sont pas nécessaires. Appuyez sur « effacer » comme indiqué.

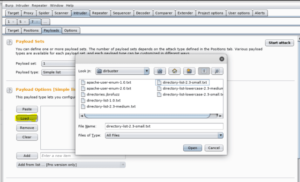

Comme un seul paramètre doit être remplacé, sélectionnez l’attaque « Sniper ». L’attaque de tireur d’élite utilise un seul ensemble de charges utiles et remplace toutes les positions marquées une par une.

Si vous essayez à la fois le nom d’utilisateur et le mot de passe, sélectionnez « Cluster Bomb ». Il place la première charge utile à la première position, et la seconde à l’autre, et utilise toutes les combinaisons possibles.

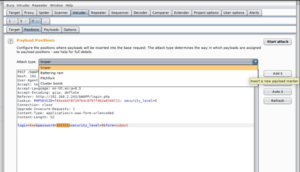

Maintenant, nous allons avancer et définir la charge utile. Depuis, nous travaillons juste sur la recherche du mot de passe, sélectionnez 1. Vous pouvez charger la liste de mots de Kali à partir du chemin-/usr/share/wordlists.

Ici, j’ajoute manuellement les mots, je veux tester par rapport au paramètre password. Et puis appuyez sur « Démarrer l’attaque ».

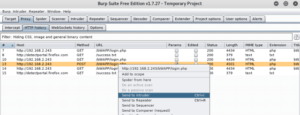

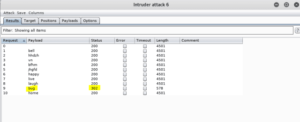

Dans la fenêtre « résultat », vous remarquerez qu’un mot a des valeurs différentes pour « longueur » et « état ». Tous les autres auront la même chose que la demande de base.

Comment se protéger contre l’attaque par dictionnaire :

Les attaques par dictionnaire ou par force brute ne se limitent pas seulement aux attaques en ligne, mais également aux attaques hors ligne. Certaines des étapes ci-dessous sont utiles pour tomber dans ces attaques :

Verrouiller le compte après qu’un nombre maximum de tentatives d’authentification est atteint.

Utilisation de l’authentification multifacteur pour vous connecter à votre compte.

Insérez des caractères spéciaux dans vos mots de passe et une syllabe supplémentaire pour le protéger contre l’attaque du dictionnaire. (ex. P@ $$$ mot).

Utilisez un mot de passe plus long avec des caractères spéciaux et évitez de les réutiliser. Utilisez haveibeenpwned pour voir si vos informations d’identification ont déjà été divulguées.

Ce sont quelques-unes des étapes, mais sans s’y limiter, qui peuvent renforcer la protection contre ces attaques.